Cuando se trata de amenazas a la seguridad cibernética hemos escuchado sobre las cerraduras de las casas inteligentes pudiendo ser vulnerables a los robos; hemos escuchado que se manipulan las redes de tráfico y que se piratean los vehículos de flota en algunos países. Pero este es definitivamente uno nuevo.

Cellmate Chastity Cage, construido por la firma china Qiui, permite a los usuarios entregar el acceso a sus genitales a un compañero que puede bloquear y desbloquear la jaula de forma remota mediante una aplicación. Pero una falla de seguridad en un cinturón de castidad de alta tecnología para hombres hizo posible que los hackers bloquearan de forma remota todos los dispositivos en uso simultáneamente.

Lo que es todavía peor es que la jaula de castidad conectada a Internet no tiene anulación manual, por lo que los propietarios podrían haberse enfrentado a la perspectiva de tener que usar una amoladora o un cortador de pernos para liberarse de su grillete de metal. Esto se complica aun más por el hecho de que el grillete en cuestión está sujeto firmemente alrededor de los testículos del usuario. Otra opción descubierta por Pen Test Partners, es sobrecargar la placa de circuito que controla el motor de la cerradura con tres voltios de electricidad (aproximadamente el valor de dos baterías AA).

Pen Test Partners /YouTube

Ya no más compañeros de celda

Afortunadamente, para cualquier usuario de jaulas de castidad de alta tecnología, su desarrollador chino, Qiui, solucionó la vulnerabilidad después de que un equipo de investigadores de seguridad del Reino Unido, Pen Test Partners, señalara el problema.

Pen Test Partners (PTP), la empresa involucrada de ciberseguridad con sede en Buckingham, tiene la reputación de sacar a la luz descubrimientos extravagantes, incluidos problemas con otros juguetes sexuales en el pasado. Afirman que el último descubrimiento indica que los fabricantes de productos «inteligentes» con temas para adultos todavía tienen lecciones que aprender.

Las fallas de seguridad pasadas descubiertas en los juguetes sexuales habilitados para Internet han permitido a los hackers potencialmente secuestrar imágenes de transmisión en vivo desde un consolador y tomar el control de los butt plugs (tapones anales) habilitados para Bluetooth.

¿Qué causo la falla?

Las fallas provienen de una interfaz de programación de aplicaciones (API) utilizada para comunicarse entre la jaula de castidad y su aplicación móvil. Esto no solo permitió a los hackers controlar de forma remota el dispositivo, sino también obtener acceso a la información, incluidos los datos de ubicación y las contraseñas. Qiui actualizó la aplicación de la jaula de castidad para corregir la falla, pero los usuarios que no han actualizado su aplicación siguen siendo vulnerables.

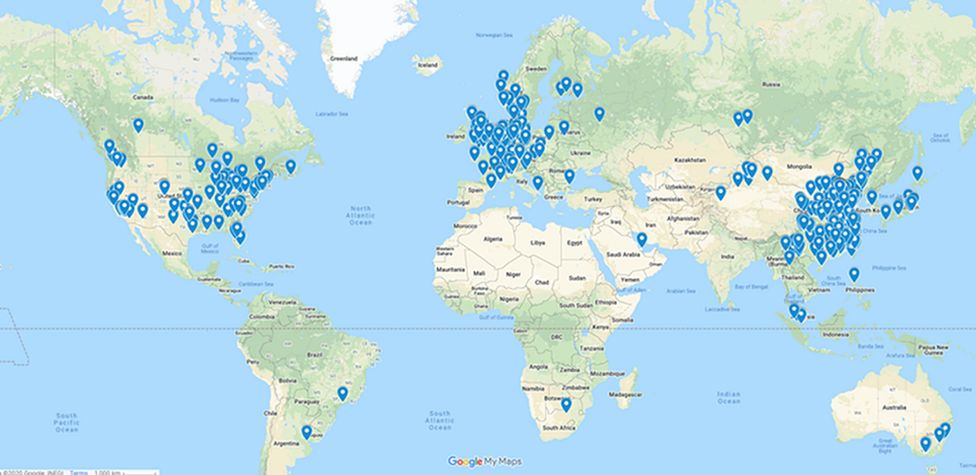

Una muestra de las coordenadas reveladas por los servidores de Cellmates muestra que el dispositivo se ha utilizado en todo el mundo | Cortesía Pen Test Partners

Como explica el investigador de seguridad Alex Lomas de Pen Test Partners a The Verge, Qiui está en un pequeño aprieto. Si deshabilita la API anterior por completo, solucionará la falla de seguridad, pero corre el riesgo de bloquear a los usuarios que no han actualizado la aplicación. Pero al dejar funcional la API original, las versiones anteriores de la aplicación seguirán funcionando con la falla de seguridad intacta. Pen Test Partners dice que después de hablar con Qiui durante meses, él y otros investigadores independientes que descubrieron los mismos problemas, han decidido hacer público para fomentar una solución más completa.

¿Qué pueden hacer las personas para evitar este tipo de fallas de seguridad al comprar juguetes sexuales habilitados para Internet? Lomas dice que, lamentablemente, no hay garantía al comprar estos productos. «Es muy difícil, con solo mirar un producto o aplicación, saber si está almacenando sus datos de forma segura o si están capturando información de uso detallada y demás», dice. Pero un buen comienzo es simplemente investigar antes de comprar.

Cortesía Qiui

COMENTARIOS